|

||

|

|

||

|

|

Онлайн книга - Технологии Четвертой промышленной революции | Автор книги - Клаус Шваб , Николас Дэвис

Cтраница 35

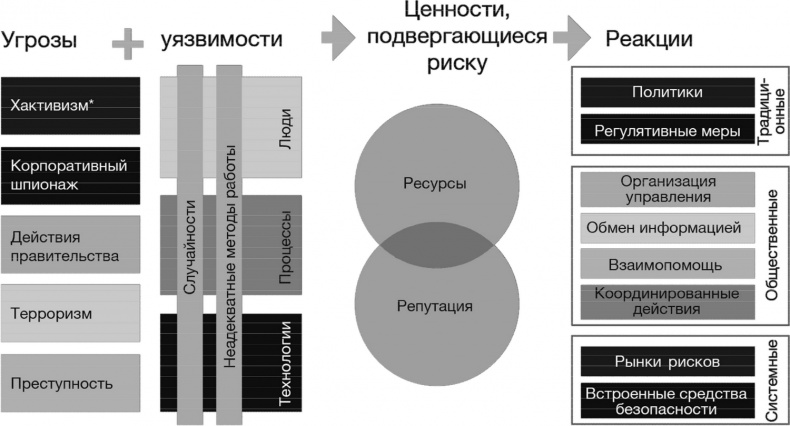

Однако в 2015 году опрос 200 директоров, проведенный Нью-Йоркской фондовой биржей, показал, что после ряда громких инцидентов вопросы кибербезопасности стали рассматриваться на повестке дня гораздо чаще. 80 % респондентов сообщили, что киберриски обсуждаются на большинстве или на всех собраниях совета директоров, чаще всего встают вопросы об ущербе репутации бренда, о корпоративном шпионаже и о расходах на урегулирование инцидентов{111}. Правительственные организации тоже подвергаются большому риску, связанному с преступными или вредоносными атаками на цифровые системы. После того как восемь стран ОЭСР в 2009–2011 годах разработали правительственные требования к управлению киберрисками, кибербезопасность стала «приоритетом национальной политики, поддерживаемым более сильным руководством», о чем было сообщено в докладе ОЭСР в 2012 году{112}. С тех пор осведомленность правительственных органов о киберрисках увеличилась, что привело к усилению беспокойства о безопасности национальных инфраструктур и защите от иностранного влияния на демократические процессы. А в условиях ужесточения законов, ограничивающих гражданское общество, и поляризации политических сил общественные организации уделяют все больше внимания уязвимости перед кибератаками. Впрочем, исследования Всемирного экономического форума показывают, что, хотя осведомленность о киберрисках возросла, многие организации далеки от адекватной оснащенности инструментами для управления киберрисками, а передовая практика в этой области «еще не стала частью стандартного набора компетенций членов совета директоров»{113}. Ликвидировать разрыв между осведомленностью и способностью реагировать – критически важная задача как для отдельных людей, так и для коммерческих, правительственных и общественных организаций. Киберриски быстро становятся все более серьезными по мере того, как три взаимосвязанные тенденции расширяют сферу влияния цифровых технологий. Во-первых, число пользователей Интернета по всему миру с 2000 года выросло почти на 1000 %{114}. С 2018 по 2020 год прогнозируется добавление еще 300 млн пользователей{115}. Наверно, еще более важная тенденция – увеличение числа устройств, подключенных к Интернету. По некоторым оценкам, в 2017 году к глобальным цифровым сетям было подключено 20 млрд телефонов, компьютеров, датчиков и других устройств, а к 2020 году, по прогнозам IHS Markit, их станет еще на 10 млрд больше. В-третьих, с ростом числа пользователей и увеличением интенсивности использования цифровых систем объемы создаваемых, обрабатываемых и передаваемых цифровых данных растут экспоненциально. Компания IDC, занимающаяся анализом рынков, прогнозирует десятикратное увеличение «глобальной датасферы» с 2017 по 2025 год – ежегодный прирост составит 30 %{116}. Увеличение числа пользователей, объектов и данных приведет к усилению зависимости от цифровых систем. Как отметили аналитики из IDC, цифровые данные и операции быстро перестают быть фоном и становятся «критически важными для жизни общества и отдельных людей». Поэтому все более важной и все более сложной задачей становится обеспечение работы этих систем в соответствии с изначально заложенным предназначением. Чтобы эффективно реагировать на киберриски, мы предлагаем четыре стратегии, позволяющие изменить подход к восприятию угроз и требующие соответствующих вложений. 1. Переопределите цель: от кибербезопасности к киберустойчивости. Самое главное, чтобы люди и организации думали не только об обеспечении безопасности периметра ИТ-систем, на котором обычно сконцентрирована концепция кибербезопасности. Мы должны изменить образ мышления и учитывать также взаимозависимость и устойчивость, чтобы подготовиться к разным вариантам развития событий, при которых киберриски могут возникать и влиять на работу систем. В этом контексте киберустойчивость можно считать способностью систем и организаций противостоять киберсобытиям, которая измеряется временем работы на отказ, сложенным со временем на восстановление{117}. Как показано на рис. 15, киберриски распространяются и на ресурсы, и на ценности и возникают на пересечении угроз с уязвимостями. Поэтому киберустойчивость – стратегически важный вопрос, который необходимо учитывать в комплексных бизнес-моделях и при выполнении всех операций. Киберустойчивость также расширяет временны́е рамки для подготовки к неизбежным кибератакам. Чтобы отойти от подхода, основанного на защите периметра, необходимо тщательно и заранее продумать действия, которые должны выполняться до, во время и после кибератаки, в частности определить, кого следует информировать внутри и вне организации.

Рисунок 15. Инфраструктура киберрисков Источник: Всемирный экономический форум Если рассматривать системы, связанные с данными, а не с цифровыми операциями, то организации и отдельные люди должны обладать устойчивостью как минимум к следующим трем киберрискам: конфиденциальность данных, их целостность и постоянная доступность, необходимая для непрерывной поддержки бизнес-операций. Хотя утечка информации в результате кражи данных – наиболее обсуждаемый киберриск, все чаще встречаются атаки, направленные на нарушение доступности систем или данных, сопровождающиеся удалением информации или требованием выкупа, как в случае с шифровальщиком WannaCry, поразившим инфраструктуру службы здравоохранения Великобритании в мае 2017 года. Не меньшее беспокойство вызывает и возможность компрометации или изменения данных и крупных систем. Ситуация еще больше усложняется, если учитывать интеграцию данных с цифровыми операциями и подключенными цифровыми системами, управляющими инфраструктурой или выполняющими действия в материальном мире. В таких случаях необходимо предусматривать риск потери управления важнейшими функциями системы, от которых могут зависеть жизни людей. Например, в 2015 году хакеры показали возможность удаленного перехвата управления трансмиссией и тормозами автомобиля Jeep Cherokee{118}. Еще одна сложность заключается в том, что подключенные системы могут создавать новые каналы для вторжения в другие аспекты функционирования этих систем или бизнеса. Один из примеров – взлом в 2013 году платежных систем компании Target, имеющей в США сеть магазинов розничной торговли, который начался с кражи учетных данных, предоставленных субподрядчикам, обслуживающим системы отопления и кондиционирования воздуха, используемые компанией{119}. 2. Переопределите противника: от хакеров к криминальным организациям. В массовой культуре, а потому и в представлении большинства людей укоренился образ хакера-одиночки, пытающегося проникнуть в защищенную систему в поисках славы или мести. Однако такая картина не соответствует тому, что в действительности происходит сегодня в сфере киберугроз. Хотя одаренные хакеры-одиночки, несомненно, существуют, более распространены и опасны талантливые люди, входящие в организованные преступные организации, у которых расходы на подбор кадров, исследования и проведение операций значительно превосходят ресурсы, выделенные их жертвами на защиту. Кроме того, эти организации сосредоточивают усилия на получении финансовой выгоды посредством проведения атак: это может быть требование у компаний выкупа, продажа данных или способов проникновения в систему или использование взломанных систем для выполнения других действий, выгодных атакующим или их клиентам.

|

Вернуться к просмотру книги

Вернуться к просмотру книги

Перейти к Оглавлению

Перейти к Оглавлению

Перейти к Примечанию

Перейти к Примечанию

© 2020 LoveRead.ec - электронная библиотека в которой можно

© 2020 LoveRead.ec - электронная библиотека в которой можно