|

||

|

|

||

|

|

Онлайн книга - Критическая масса. Как одни явления порождают другие | Автор книги - Филип Болл

Cтраница 141

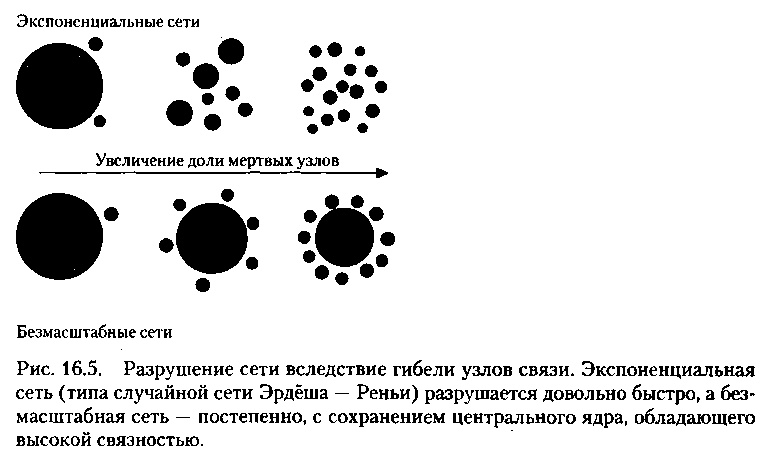

Рис. 16.4. Структура небольшого участка Интернета, построенная по кратчайшим маршрутам передачи сообщений от одного центрального компьютера к множеству других. Структуры такого типа широко представлены на сайте www.cybergeography.org/atlas/topology. Html. Расчеты показали явное преимущество безмасштабных сетей, которые продолжают спокойно работать при потере 5% узлов, практически без изменений характеристической длины пути передачи сообщения. В противоположность этому в обоих типах описанных «экспоненциальных» сетей повреждение даже небольшого числа узлов приводило к заметному снижению коммуникационных характеристик системы. Кроме того, экспоненциальные сети при повреждениях проявляли тенденцию к распаду на изолированные кластеры в тех случаях, когда доля «мертвых» узлов доходила до 28%, т.е. теряли способность передавать информацию на значительные расстояния. В отличие от них безмасштабные сети даже при значительных повреждениях не распадались на части, а продолжали работать, лишь постепенно снижая эффективность связи. Такая надежность работы объясняется тем, что в безмасштабных сетях большая часть узлов имеет лишь одну или две связи, вследствие чего повреждение связи приводит лишь к частичной или временной изоляции конкретного узла (рис. 16.5).

Таким образом, топология Интернета действительно обеспечивает удивительную надежность его работы даже при отключении некоторой доли узлов. Отметим, кстати, что отключение узла не обязательно означает разрушение или повреждение, так как узел может временно перестать функционировать из-за перегрузки, т.е. из-за слишком большого объема передаваемой информации. В таких случаях безмасштабная структура быстро обеспечивает выработку нового кратчайшего маршрута передачи. Этому способствует и то, что в реальных условиях около 3% узлов на всех маршрутах Интернета остаются свободными. Самое удивительное — то, что такая надежная и удобная сеть возникла без предварительного плана. Более того, если бы при создании Сети кто-то мог диктовать условия ее формирования и топологию, то любое выбранное решение с большой долей вероятности оказалось бы менее надежным (одна из таких топологий, предлагавшаяся Полом Бараном, приведена на рис. 16.1, в). Из этого следует вывод, что в некоторых случаях разумнее всего предоставить технологии развиваться и организовываться по собственным законам. Конечно, интересно понять также, почему Интернет образовал именно такую структуру? Я попробую ответить на этот вопрос в конце главы, а сейчас нам предстоит задуматься об очень сложной и неприятной проблеме защиты Интернета, надежность которого определяется не только структурой, но и уязвимостью к нападению извне. КИБЕРАТАКА

Ирония судьбы: Интернет, рожденный для обеспечения безопасности коммуникационных каналов страны при вражеской агрессии, представляет собой сейчас чрезвычайно уязвимый объект, от работы которого зависит безопасность и жизнедеятельность США. В 1996 году президент Билл Клинтон поручил Комиссии по защите особо важных инфраструктур разработать меры и составить план действий, предназначенных для защиты электрических, коммуникационных и информационных сетей от атаки возможного противника. Возможное нападение на Сеть сегодня может принять форму, отличную от той войны, к которой готовились создатели Сети. Для атаки вовсе не требуются ракеты, самолеты и пушки. Нападающие могут не покидать своих домов и не должны длительно готовиться к нападению, тайно наращивая мощь на границах. В современном мире сложилась ситуация, когда один человек, обладающий персональным компьютером и достаточными техническими навыками, может действительно поставить на колени целую страну. Современная система государственного и финансового управления настолько компьютеризована, что один удачливый кибертеррорист может обрушить американскую экономику. Страшно даже подумать о последствиях масштабных нарушений работы компьютерных систем, автоматически управляющих, например, системами электроснабжения, подачи газа и т.д. ФБР (Федеральное бюро расследований США) определяет терроризм как «незаконное использование силы или угрозы против людей или имущества с целью запугать и заставить правительство и гражданское население действовать определенным образом для достижения поставленных террористами политических или социальных целей»9. Кибертерроризм означает именно такие действия, осуществляемые с помощью электронных информационных сетей. Эта угроза реальна, и многие политики опасаются кибертерроризма не меньше, чем атомной бомбы. Уже сейчас США уделяют этой проблеме огромное внимание: штаб Центра информационной войны в ЦРУ составляет более тысячи человек, а большинство крупных ведомств (ФБР, секретные службы, военно-воздушные силы и т.д.) уже завели собственные подразделения для борьбы с электронным терроризмом. Образно говоря, в наши дни терроризм «призраком бродит по цивилизации», и страх перед ним вовсе не является свидетельством слабости или паранойи. Опасность кибертерроризма обусловлена многими факторами: это дешевое средство борьбы, его применение не подвергает непосредственной опасности жизнь исполнителей, и он может быть чрезвычайно эффективным. В свое время компьютерная система Пентагона уже была «атакована» во время военных учений Eligible Receiver, когда сотрудники Агентства национальной безопасности применили против Пентагона коммерчески доступные программы, что позволило им отключить Американскую систему электроснабжения и получить частичный контроль над Тихоокеанским флотом. Причем большинство этих «кракеров» [139] искусно замели следы, так что их не удалось идентифицировать. На самом деле такие «умные» покушения на работу Сети составляют лишь часть проблемы, возможно, не самую значимую. Гораздо более простым и, вероятно, более эффективным является «тупой» подход — остановка работы Сети. Безмасштабная топология Интернета гарантирует достаточную надежность работы системы при случайных поражениях отдельных узлов связи, поскольку структура сама обеспечивает достаточно быстрое формирование новых связей, позволяющих обходить поврежденный участок. Поэтому кибертеррористы скорее всего даже не будут пытаться пробовать разрушать участки Сети, а придумают новые методы, связанные, например, с особенностями Сети. Уже отмечалось, что в экспоненциальных сетях факт наличия некоторого значения для характеристической длины пути означает, что узлы такой сети равноценны. В то же время в безмасштабных сетях некоторые узлы «более равноценны», чем другие, причем именно наличие некоторого количества таких узлов высокой связности обеспечивает эффективность и надежность работы. Идентификация и повреждение таких важных узлов гораздо более эффективное средство террора, чем разрушение большого числа узлов случайным образом. Другими словами, при правильно выбранной стратегии нападения, учитывающей характерные особенности безмасштабных сетей, террористы могут нанести существенный вред немногочисленными, но направленными ударами. Интересно, что для экспоненциальных сетей обе стратегии — случайного или направленного поражения узлов — приводят приблизительно к идентичным результатам. Так что при направленных ударах экспоненциальные сети оказываются даже более устойчивыми, чем безмасштабные. В последних удаление каждого двадцатого узла высокой связности увеличивает характеристическую длину вдвое — очень резкое снижение эффективности передачи данных. Таким образом, кибертеррористам для эффективной атаки необходимо лишь идентифицировать небольшое количество узлов высокой связности. С другой стороны, эти же особенности Сети диктуют стратегию защиты — наиболее «высокие» барьеры необходимо возводить именно вокруг таких узлов.

|

Вернуться к просмотру книги

Вернуться к просмотру книги

Перейти к Оглавлению

Перейти к Оглавлению

Перейти к Примечанию

Перейти к Примечанию

© 2020 LoveRead.ec - электронная библиотека в которой можно

© 2020 LoveRead.ec - электронная библиотека в которой можно