|

||

|

|

||

|

|

Онлайн книга - Старший брат следит за тобой. Как защитить себя в цифровом мире | Автор книги - Михаил Райтман

Cтраница 115

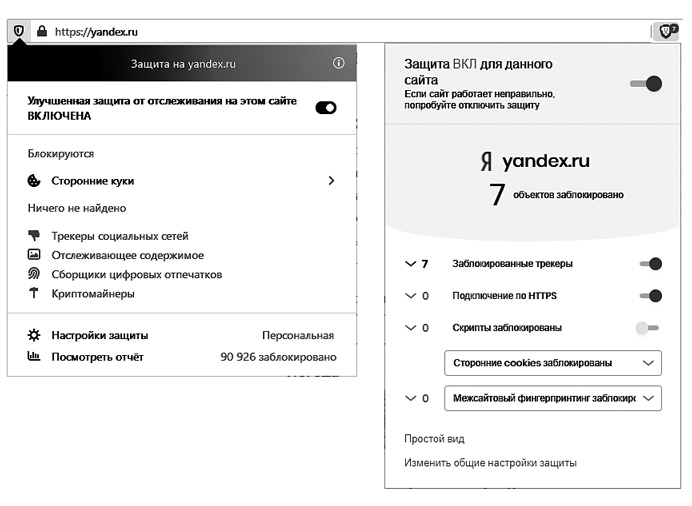

■ Проверяйте сторонние cookie, трекеры и прочие инструменты, способные привести к утечке персональных данных при посещении сайтов. В браузере Firefox эти данные можно просмотреть в адресной строке, нажав на щит в левой части адресной строки, а в Brave – на льва в правой части (рис. 9.3). В других популярных браузерах есть похожие инструменты для оповещения о попытках кражи персональных данных.

Рис. 9.3. Заблокированные элементы на сайте yandex.ru: Firefox (слева) и Brave (справа) ■ Блокируйте доступ к компьютеру, если вам нужно отлучиться даже на короткое время. В операционной системе Windows для этого нажмите сочетание клавиш Win+L, а в macOS –

■ В случае потенциальной угрозы установки подслушивающих устройств регулярно проверяйте, не включены ли в разъемы компьютера посторонние устройства (желательно перед каждым запуском), нет ли на корпусе следов взлома и т. п. Установите датчики вскрытия корпуса и прочие системы дополнительной защиты от физического взлома. Разумеется, эти советы более актуальны для устройств, расположенных в помещении, где часто находятся посторонние лица. ■ Не подключайте к разъемам компьютера с персональными данными любые устройства, владелец которых вам неизвестен. Флешки и компьютерные мыши и даже зарядные кабели для мобильных устройств могут содержать вредоносный код. ■ На компьютерах с общим доступом удаляйте следы своей работы: файлы, историю запросов, кеш и cookie-файлы; не сохраняйте пароли и прочие конфиденциальные данные. Используйте приватные режимы в браузерах. На таких недоверенных устройствах старайтесь в принципе вводить как можно меньше персональной информации: вы не можете быть уверены в том, что указываемые вами сведения не будут похищены, например, с помощью кейлогера. Также они могут стать доступны сотруднику организации, в которой расположен компьютер. ■ Для обеспечения полностью анонимной рабочей среды используйте специализированные операционные системы [872], например Tails (https://tails.boum.org) или Whonix (https://www.whonix.org). Здесь важно не только использовать защищенные операционные системы, но и соблюдать целый комплекс мер защиты: использовать доверенные точки доступа, исключающие перехват; предотвращать съемку экрана или наблюдение за ним; соблюдать разделение между анонимной и настоящей личностью (посещать разные сайты, использовать различные сервисы (почтовые и т. п.), в целом изменять поведение в Сети и т. п.). ■ При защите документов паролями учитывайте особенности защиты, характерные для разных версий используемых продуктов (как правило, более старые приложения используют менее надежные алгоритмы шифрования и защиты). Чтобы надежно защитить документы Microsoft Office, установите запрос пароля при открытии документа (защита от изменения документа снимается легко). В этом случае содержимое документа шифруется и для открытия файла требуется ввод корректного пароля, взломать который можно только перебором. Здесь следует учитывать несколько нюансов, зависящих от версии Microsoft Office. В версиях Microsoft Office 95 пароль для открытия любой сложности с помощью специальных приложений взламывается мгновенно из-за простоты алгоритмов защиты. В версиях 97–2003 (вне зависимости от длины и сложности пароля) для шифрования используется очень короткий ключ, который и ищут взломщики, в том числе с применением радужных таблиц. В версиях 2007–2019 и 365 используются уже стойкие алгоритмы блочного шифрования AES с дополнительно увеличенной длиной ключа шифрования (от 128 бит и больше, в зависимости от версии), поэтому хакерам доступен лишь метод полного перебора, который в случае использования длинного и сложного пароля затянется на долгое время [873]. С документами в формате PDF дело обстоит так же: в ранних версиях Adobe Acrobat легко снимается защита от редактирования (копирования, печати и т. п.), а также взламываются пароли. Версия 6 и выше уже допускает надежное шифрование и защиту документов со стойким паролем для открытия [874]. Актуальные версии программ-архиваторов обеспечивают надежное шифрование/защиту данных. В частности, в программе WinRAR архивы RAR5 шифруются по алгоритму AES-256, а архивы RAR4 – по алгоритму AES-128; оба они при использовании длинного и сложного пароля достойно защищают запакованные данные [875]. Tails и Сноуден Бесплатная операционная система Tails представляет собой дистрибутив Linux на основе Debian (Tails обновляется через несколько месяцев после каждого релиза Debian), созданный для обеспечения приватности и анонимности. Все исходящие соединения в этой системе передаются через анонимную сеть Tor, а все неанонимные блокируются. Tails предназначена для загрузки с DVD-диска, SD-карты или flash-накопителя в качестве «живой» операционной системы и не оставляет следов на компьютере, где использовалась. Для обеспечения максимального уровня защиты разворачивать дистрибутив Tails (с проверенной хеш-суммой, чтобы не записать модифицированную злоумышленником копию) лучше на неперезаписываемых оптических дисках либо на накопителях с заблокированной возможностью записи. Tails запускается отдельно от операционной системы, установленной на компьютере, и не использует жесткий диск компьютера и даже носитель, на котором записана, для хранения файлов либо других временных данных: вся информация хранится в оперативной памяти, которая дополнительно очищается (для защиты от снятия дампов) после завершения сеанса работы. КЕЙС Как и любая компьютерная система, Tails не лишена уязвимостей. В частности, одна из них использовалась для деанонимизации Бастерса Эрнандеса, занимавшегося вымогательством в Сети под ником Brian Kil. С подачи Facebook был разработан эксплойт под 0-day-уязвимость в видеоплеере в ОС Tails, позволяющий выявить реальный IP-адрес пользователя, просматривающего специальный видеоролик. Уязвимость была закрыта в одном из последующих релизов системы [876].

|

Не позволяйте посторонним наблюдать за вводом пароля/ПИН-кода при включении компьютера и храните пароли в соответствии с советами, данными в главе 2.

Не позволяйте посторонним наблюдать за вводом пароля/ПИН-кода при включении компьютера и храните пароли в соответствии с советами, данными в главе 2. Вернуться к просмотру книги

Вернуться к просмотру книги

Перейти к Оглавлению

Перейти к Оглавлению

Перейти к Примечанию

Перейти к Примечанию

© 2020 LoveRead.ec - электронная библиотека в которой можно

© 2020 LoveRead.ec - электронная библиотека в которой можно